Ziel der Arbeit: Kennenlernen der einfachsten Techniken zur Verschlüsselung von Textinformationen.

Theoretische Informationen

Diplomatische, militärische und industrielle Geheimnisse werden in der Regel nicht in ihrer ursprünglichen Form, sondern nach Verschlüsselung übertragen oder gespeichert. Im Gegensatz zum geheimen Schreiben, das die Tatsache des Vorhandenseins einer Nachricht verbirgt, wird die Verschlüsselung offen übermittelt, die Bedeutung selbst bleibt jedoch verborgen. Die Kryptografie stellt also sicher, dass die Bedeutung einer Nachricht durch Verschlüsselung verborgen und durch Entschlüsselung geöffnet wird, die mithilfe spezieller kryptografischer Algorithmen unter Verwendung von Schlüsseln des Absenders und des Empfängers durchgeführt wird.

Caesar-Chiffre

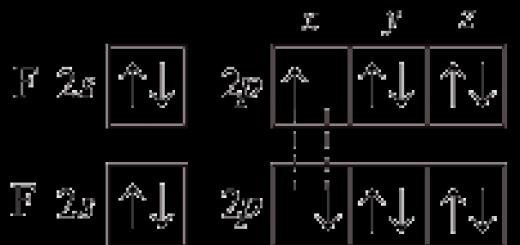

Die Caesar-Chiffre ist eine der ältesten Chiffren. Bei der Verschlüsselung wird jedes Zeichen durch ein anderes ersetzt, das im Alphabet um eine feste Anzahl von Stellen voneinander entfernt ist. Die Caesar-Chiffre kann als Substitutions-Chiffre klassifiziert werden, mit einer engeren Klassifizierung als einfache Substitutions-Chiffre.

Die Chiffre ist nach dem römischen Kaiser Gaius Julius Caesar benannt, der sie für geheime Korrespondenz verwendete. Eine natürliche Weiterentwicklung der Caesar-Chiffre war die Vigenère-Chiffre. Aus Sicht der modernen Kryptoanalyse hat die Caesar-Chiffre keine akzeptable Stärke.

Der Kern der Chiffre besteht darin, jeden Buchstaben durch einen Buchstaben zu ersetzen, der sich drei Stellen rechts davon im Alphabet befindet (jeder Schlüssel kann ausgewählt werden). Solche Chiffren, die auf dem Ersetzen einiger Buchstaben durch andere basieren, werden Substitutions-Chiffren genannt. Monoalphabetische Chiffren (zu denen auch die Caesar-Chiffre gehört) sind eine Art Substitutions-Chiffre, bei der jeder Buchstabe im Klartext immer demselben Buchstaben im Chiffretext entspricht.

Abbildung 1 Caesar-Chiffre

|

Buchstabe | |||||||||||

|

Buchstabe | |||||||||||

|

Buchstabe | |||||||||||

Beispiel:

Es ist notwendig, die Nachricht mit der Caesar-Methode zu verschlüsseln.

Ursprünglicher Beitrag: „Kryptographie“

|

Nachricht | ||||||||||||

|

Nummer 1 + 3 | ||||||||||||

Nummer 1 – Buchstabennummer laut Tabelle.

Nummer 1+3 – Buchstabennummer laut Tabelle. + Taste (den Buchstaben um 3 Positionen nach vorne bewegen)

Antwort: „Nulthseugchlv“

Der Vorteil des Caesar-Verschlüsselungssystems ist die einfache Ver- und Entschlüsselung. Zu den Nachteilen von Caesars System gehören die folgenden:

Nach dem Caesar-System durchgeführte Ersetzungen maskieren nicht die Häufigkeit des Auftretens verschiedener Buchstaben im ursprünglichen Klartext;

Die alphabetische Reihenfolge in der Reihenfolge der Ersatzbuchstaben bleibt erhalten;

Die Caesar-Chiffre kann leicht gebrochen werden, indem die Häufigkeit des Auftretens von Buchstaben im Chiffretext analysiert wird.

Das dem Caesar-Verschlüsselungssystem innewohnende Konzept erwies sich jedoch als sehr fruchtbar, wie die zahlreichen Modifikationen belegen.

Die Lektion dient der Festigung des Wissens darüber, welche Bedrohungen für Informationen bestehen und wie diese geschützt werden können. Außerdem werden die grundlegenden Arten der Verschlüsselung vorgestellt und das Ver- und Entschlüsseln von Informationen erläutert.

Herunterladen:

Vorschau:

Notizen zum Informatikunterricht.

10. Klasse Lektionsnummer: 3

Lehrer: Krylov R.V.

Thema: Praktische Arbeit: „Datenverschlüsselung“

Lernziele:

- Lehrreich: Bedingungen für die Ideenbildung zur Datenverschlüsselung schaffen.

- Lehrreich:

- Um unabhängiges Denken zu entwickeln, entwickeln Sie Selbstkontrollfähigkeiten und rationales Auswendiglernen.

- Um positive Emotionen zu entwickeln, fördern Sie die emotionale Reaktionsfähigkeit während des Unterrichts.

- Lehrreich:

- erziehen moralische Qualitäten im Unterricht,

- Fleiß, Fleiß und Verantwortung im Unterricht vermitteln,

- die Fähigkeit entwickeln, im Team zu arbeiten.

- Motivierend:

- Interesse am Studienfach wecken;

- Wecken Sie Interesse an einem gesunden Lebensstil.

Lernziele:

- Lehrreich -

- das in der vorherigen Lektion erworbene Wissen festigen;

- den Schülern die wichtigsten Arten der Verschlüsselung vorstellen;

- Fähigkeiten zum Kodieren und Dekodieren von Informationen entwickeln;

- Entwicklung –

- die Fähigkeiten zur Selbstkontrolle und Selbsteinschätzung der eigenen Kenntnisse, Fähigkeiten und Fertigkeiten entwickeln;

- mündliche und schriftliche Sprache entwickeln;

- das Gedächtnis und das logische Denken der Schüler entwickeln;

- Fähigkeiten entwickeln, um mit Informationstechnologie zu arbeiten.

- Lehrreich -

- moralische Qualitäten im Klassenzimmer kultivieren,

- Fleiß, Fleiß und Verantwortung im Unterricht vermitteln,

- die Fähigkeit entwickeln, im Team zu arbeiten.

Grundlegendes Konzept:Informationsschutz, Informationssicherheit, Arten von Bedrohungen, Informationssicherheitsmaßnahmen, Kryptographie, Kodierung und Dekodierung von Informationen.

Unterrichtsart: kombinierte Lektion

Lehrmethoden:

- Erklärend und anschaulich verbale Methoden: Einführung in die Geschichte, Darstellung der Geschichte, Gespräch.

- Erklärend und anschaulich visuelle Methoden: Demonstrationsmethode.

- Fortpflanzungsmethode.

Ausbildungsformen: Frontal-, Einzel-, Gruppen-, Paararbeit.

Ausrüstung: Personalcomputer, Laptop, Multimedia, Handouts, Drucker, Microsoft Word, Microsoft PowerPoint,

Unterrichtsplan:

Bühne | Unterrichtsphase | Form der Aktivität | Lernhilfsmittel | Verwendungszweck des Produkts |

Zeit organisieren | Frontal | Ankündigung des Unterrichtsbeginns | Die Aufmerksamkeit der Schüler wecken und sie zur Arbeit bringen |

|

Festlegung von Unterrichtszielen für Schüler | Frontal | Einführende Geschichte, die zum Dialog anregt | Entwicklung des logischen Denkens |

|

Prüfung von Kenntnissen und Fähigkeiten zum behandelten Thema | Einzelperson, Gruppe | Visuelle Methoden, Rollenspiel | Wissenslücken erkennen und beheben |

|

Gesundheitsschonend | Gruppenarbeit, Gespräch | Visuelle Methoden, provokativer Dialog | ||

Aneignung des Grundwissens | Frontal | Leitender Dialog, Konversation, narrative Präsentation, visuelle Methoden | Entwicklung logischen, algorithmischen Denkens |

|

Verständnis prüfen | Individuell | Arbeiten Sie an der Kodierung und Dekodierung von Informationen | Ermittlung der Qualität und des Niveaus des erworbenen Wissens, deren Korrektur. |

|

Zusammenfassung der Lektion | Frontal | Dialog | Analyse und Bewertung der Erreichung des Unterrichtsziels, Berufsaussichten. Die Lektion zusammenfassen und Schlussfolgerungen formulieren. Ermutigung der Kinder zu ihrer Arbeit im Unterricht, Selbsteinschätzung der Kinder zu ihrer Arbeit im Unterricht |

Während des Unterrichts:

- Organisatorischer Moment (Überprüfung der Anwesenheit und Bereitschaft der Schüler für den Unterricht).

- Bekanntgabe des Themas und der Ziele der Lektion.

Lehrer: Notieren Sie das Thema der Lektion in Ihrem Notizbuch:Lösung von Problemen zum Thema: „Datenverschlüsselung“

Ich habe die Worte als Epigraph unserer Lektion gewählt: „Wem die Informationen gehören, gehört die Welt.“(1 Folie)

Wessen Worte sind das?

(Nathan Rothschild, ein englischer Bankier, der im 19. Jahrhundert lebte. Dieser Satz wurde populär, nachdem er vom britischen Premierminister Winston Churchill zitiert wurde.)

Lehrer: Unsere heutigen Aufgaben bestehen darin, das Wissen darüber zu festigen, welche Bedrohungen für Informationen bestehen und wie diese geschützt werden können. Machen Sie sich mit den wichtigsten Verschlüsselungsarten vertraut und erfahren Sie, wie Sie Informationen verschlüsseln und entschlüsseln.

- Aktualisierung des Wissens und Überprüfung der Assimilation des gelernten Materials.

Hausaufgaben überprüfen.

Lehrer: Beantworten Sie folgende Fragen:

- Was ist Informationssicherheit?(2 Folie)

(Informationssicherheit– Dies ist die Sicherheit von Informationen vor versehentlichen und vorsätzlichen Handlungen, die unannehmbaren Schaden verursachen können.

- Was beinhaltet das Konzept der Informationssicherheit?

(Datenschutz– Maßnahmen zur Gewährleistung der Informationssicherheit).

- Wovor sollten Informationen geschützt werden?

Um diese Frage zu beantworten, müssen wir uns erinnernWelche Arten von Informationsbedrohungen gibt es?

(absichtlich (menschliche Handlungen) und zufällig)

Haben Sie Handzettel auf Ihrem Schreibtisch? Anhang 1 ). In Ihren Notizbüchern sollten Sie in zwei Spalten vorsätzliche und versehentliche Gefährdungen von Informationen notieren.

Lehrer: Lassen Sie uns die Ergebnisse der Arbeit überprüfen ( Folie 3)

Absichtliche Drohungen | Zufällige Drohungen |

Malware (Viren, Würmer) | Geräteausfälle |

Hackerangriffe | Softwarefehler |

Sabotage | Personalfehler |

Informationsspionage | Analphabetismus der Benutzer |

Verfälschung von Informationen |

Bewertungskriterien: 0 Fehler – „5“

1 Fehler – „4“

2-3 Fehler – „3“

Der Lehrer protokolliert die Ergebnisse der Arbeit

Lehrer: Wir haben die Arten von Bedrohungen besprochen. Doch wie schützt man Informationen vor diesen Bedrohungen?

Schon bald werden Sie Ihren Schulabschluss machen und sich in das große Leben mit seinen Freuden und Problemen stürzen. Jeder von Ihnen muss in diesem Leben seinen eigenen Weg wählen. Jeder von Ihnen wird in einer Organisation arbeiten.

Nehmen wir an, Sie und ich arbeiten in zwei konkurrierenden Banken. Was sollten Sie als Bankverwaltung tun, um die Informationssicherheit zu gewährleisten?

Sie haben 2-3 Minuten Zeit, um eine Reihe von Maßnahmen zum Schutz der Informationen in Ihrer Bank auszuarbeiten ( Anlage 2 ). Schreiben Sie sie auf das bereitgestellte Formular, und der Manager wird Ihnen Ihre Wahl mündlich erklären.

Verfahrensmaßnahmen | Software- und Hardwaremaßnahmen | Administrativ |

|

|

|

|

| |

|

| |

|

| |

|

| |

|

| |

| ||

|

Vergleichen Sie Ihre Ergebnisse mit der Folie an der Tafel und bewerten Sie Ihre Arbeit. Zusammenfassen.

- Gesundheitsschonend.Das ist für jeden nützlich!

Lehrer: Lassen Sie uns ein wenig abschweifen. Das haben Untersuchungen von Wissenschaftlern gezeigt Vollzeitstelle hinter

Der Computer erhöht den Bedarf des menschlichen Körpers an vielen Stoffen.

Was leidet Ihrer Meinung nach mehr, wenn man am Computer arbeitet?

(Vision )

Es gibt also ein spezielles Computer-Netzteil. Ich schlage vor, dass Sie aus den vorgeschlagenen Produkten diejenigen auswählen, die Ihrer Meinung nach in der Computerernährung verwendet werden können. Und wenn möglich, begründen Sie Ihre Wahl.

Präsentation „Computerernährung“

Ei – enthält Vitamin A, das Teil des Sehpigments ist; bei einem Mangel entsteht „Nachtblindheit“ (Leber, Vollmilch),

Karotte – reich an Provitamin A – Carotin. Karotten sind außerdem reich an Vitamin D, C, K und E

Kohl – reich an Vitamin K, das die Netzhaut des Auges schützt,

Zitrusfrüchte – reich an Vitamin C, sehr nützlich für die Blutgefäße der Augen, macht sie stark und elastisch, beugt Blutungen vor.

Tomaten – enthalten Lutein. Ein Mangel führt zu einer irreversiblen Sehbehinderung

- Aneignung des Grundwissens. Praktische Arbeit am Computer mit Sportunterricht.

Lehrer: In der letzten Lektion haben wir über Verschlüsselung gesprochen.

Welche Wissenschaft beschäftigt sich mit Verschlüsselungsverfahren?

(Kryptographie)

Welche Codes aus der Menschheitsgeschichte kennen Sie?

(Caesar-Chiffre, deutsch Verschlüsselungsmaschine Rätsel)

- Im 19. Jahrhundert wurden aktiv mechanische Verschlüsselungsgeräte entwickelt – Verschlüsselungsgeräte, die die Ver- und Entschlüsselungsprozesse erheblich erleichterten und beschleunigten. Es war möglich, den Umgang mit einfachen Verschlüsselungsprogrammen zu erlernen große Menge Kryptographenbetreiber, die weit davon entfernt sind, das Wesen der kryptografischen Wissenschaft zu verstehen.

Beim Arbeiten am Computer wird die Aufmerksamkeit der Kinder auf den visuellen Simulator gelenkt.

- Verständnis prüfen ( praktische Arbeit am Computer). Überprüfung der Ergebnisse der praktischen Arbeit

Lehrer: Jetzt werden Sie versuchen, einige Informationen zu dekodieren und zu kodieren.

Mithilfe einer Netzwerkumgebung vom Computer des Lehrers aus kopieren Sie den Ordner in Ihre ArbeitsverzeichnisseVortrag „Datenverschlüsselung“ „Kryptographie“.

Die Präsentation enthält 3 Aufgaben.

Sie formalisieren die Antworten darauf in einem WORD-Dokument mit dem Namen „Antwort“ und speichern es in Ihrem Verzeichnis.

Drucken Sie das Ergebnis aus.

Die Antworten werden anhand der gedruckten Blätter auf der Folie in der Präsentation überprüft ( Folie 4)

Die Schüler notieren ihre Noten auf einem Blatt Papier.

Bewertungskriterien (basierend auf erledigten Aufgaben): 3 – „5“

2 – „4“

13"

- Zusammenfassung der Lektion. Reflexion (Folie 4). Bekanntgabe der Noten für Unterricht und Hausaufgaben

Die Studierenden werden gebeten, schnell drei Fragen zu beantworten:

Ich habe es heute herausgefunden...

Mir ist heute klar geworden...

Ich habe heute gelernt...

Die Ergebnisse werden bekannt gegeben. Die Schüler entschlüsseln sie mit der Standard-Caesar-Chiffre.(Folie 5)

D/s: Gliederung, Aufgaben

Anhang 1

Anlage 2

Verfahrensmaßnahmen | Software- und Hardwaremaßnahmen | Administrativ |

Ziel der Arbeit: Kennenlernen der einfachsten Techniken zum Verschlüsseln und Entschlüsseln von Textinformationen.

Übung 1

Caesars Chiffre. Diese Chiffre implementiert die folgende Texttransformation: Jeder Buchstabe des Originaltextes wird durch den nächsten Buchstaben im Alphabet ersetzt, der als kreisförmig geschrieben gilt.

Verschlüsseln Sie mit der Caesar-Chiffre die folgenden Sätze:

a) Zeit fürs Geschäft – Zeit für Spaß

b) Frohes neues Jahr

c) Erster September

Aufgabe 2

Entschlüsseln Sie mithilfe der Caesar-Chiffre die folgenden Sätze:

a) Lmbttoyk shbt

b) Vömpö tpmöchö rftuyoj

Aufgabe 3

Vigenère-Chiffre. Dies ist eine Caesar-Chiffre mit variablem Verschiebungswert. Der Verschiebungsbetrag ist festgelegt Stichwort. Das Schlüsselwort VAZA bedeutet beispielsweise die folgende Reihenfolge von Buchstabenverschiebungen im Quelltext: 3 1 9 1 3 1 9 1 usw. Verschlüsseln Sie mit WINTER als Schlüsselwort die Wörter: ALGORITHMIZATION, COMPUTER, INTERNET.

Aufgabe 4

Das Wort ZHPUSHCHEB wurde mithilfe der Vigenère-Chiffre mit dem Schlüsselwort BANK erhalten. Stellen Sie das ursprüngliche Wort wieder her.

Aufgabe 5*

Verwendung einer Tabelle Excel-Prozessor Automatisieren Sie den Prozess der Kodierung von Wörtern mithilfe des Bank-Schlüsselworts (Wörter dürfen nur aus Kleinbuchstaben bestehen). lateinische Buchstaben und ihre Länge darf 10 Zeichen nicht überschreiten). Um das Problem zu lösen, verwenden Sie die Textfunktionen SYMBOL und CODE SYMBOL. Jeder Buchstabe muss in einer separaten Zelle gespeichert werden. Der Verschiebungswert sollte automatisch ermittelt werden (Code des Buchstabens des Schlüsselworts minus Code des Buchstabens „a“ plus eins). Versuchen Sie, die Wörter mithilfe Ihrer Tabelle zu verschlüsseln: Algebra, Geometrie, Englisch.

Aufgabe 6

Dekodieren Sie die Nachricht, indem Sie die Position der Buchstaben auf Ihrer Computertastatur als Schlüssel verwenden:

D ktce hjlbkfcm `kjxrf?

D ktce jyf hjckf?

Aufgabe 7

Verschlüsseln Sie die Nachricht, indem Sie die Position der Buchstaben auf Ihrer Computertastatur als Schlüssel verwenden:

Moskau ist die Hauptstadt Russlands.

Aufgabe 8

Neuanordnungs-Chiffre. Die Codierung erfolgt durch Neuanordnung der Buchstaben in einem Wort nach derselben Regel. Stellen Sie die Wörter wieder her und bestimmen Sie die Permutationsregel:

NIMAREL, LETOFEN, NILKYEA, NOMOTIR, RAKDNASHA.

Aufgabe 9

Codieren Sie mithilfe der oben genannten Permutationsverschlüsselung die folgenden Wörter: HORIZON, TV, TAPE.

Aufgabe 10

Bestimmen Sie die Regel zum Verschlüsseln und Entschlüsseln eines Wortes:

KERNOTSLITKELUONPIEZhDAIFYA

UKROGREOSHLAEKVISCHTEVMO

Unterrichtsthema:„Informationsverschlüsselung“

Artikel: Informatik

Gruppe: II. Jahrgänge (11. Klasse)

Stichworte: praktische Arbeit, Verschlüsselung, Informationsschutz, Kryptographie, Caesar-Methode, Microsoft Excel

Ausrüstung: Computerkurs, Microsoft Office-Programm, Aufgabenkarten (siehe Anhang)

Literatur:

1. Melnikov V.P., Kleimenov S.A., Petrakov A.M. Informationssicherheit: Lernprogramm für Studierende Prof. Ausbildung. – M.: Verlag „Akademie“, 2009.

2. Alferov A.P., Zubov A.Yu., Kuzmin A.S., Cheremushkin A.V. Grundlagen der Kryptographie: Tutorial. – M.: Gelios ARV, 2002.

Unterrichtsart: praktische Arbeit

Arbeitsform: Einzelperson am Computer

Anmerkung: Zeit für die Erledigung der Aufgabe – 90 Minuten. (1 Paar)

Der Zweck der Lektion: studieren die einfachsten Methoden des kryptografischen Schutzes von Informationen und Stärkung der Fähigkeiten in der Arbeit in einer SoftwareumgebungMicrosoftExcel.

Während des Unterrichts:

Studieren von theoretischem Material.

Verschlüsselung Ihres Nachnamens und Vornamens mit der Caesar-Methode und Microsoft Excel.

Entschlüsseln einer Phrase von einer Karte mit der Caesar-Methode und Microsoft Excel.

Verschlüsseln Sie die in Schritt 4 entschlüsselte Phrase mithilfe der Permutationsmethode mit einem Schlüssel. Verwenden Sie Ihren Nachnamen als Schlüssel.

Beantworten Sie Fragen mündlich.

Präsentieren Sie Ihre Arbeit dem Lehrer.

Theoretische Informationen:

Caesar-Verschlüsselungssystem – besonderer Fall einfache Substitutions-Chiffre. Die Methode basiert auf dem Ersetzen jedes Zeichens der Nachricht (Klartext) durch ein anderes Zeichen desselben Alphabets, indem vom ursprünglichen Zeichen auf verschoben wird k Positionen (wir erhalten den geschlossenen Text). Größe k wird als Chiffrierschlüssel bezeichnet (der Schlüssel ist die Information, die zum reibungslosen Entschlüsseln der Informationen erforderlich ist). Der Schlüssel zu Caesars Methode ist eine ganze Zahl. Wenn Sie jedem Zeichen des verwendeten Alphabets eine Zahl zuweisen, läuft der Verschlüsselungsvorgang nach der Formel ab:

Wo X ich– Nummer des i-ten Zeichens im Klartext, j ich– Nummer des i-ten Zeichens im geschlossenen Text, k- Schlüssel, N– Anzahl der Zeichen im Alphabet. Die Mod-Operation nimmt den Rest, wenn eine Zahl durch eine andere dividiert wird (zum Beispiel: 5 mod 2 = 1, 10 mod 5 = 0, 20 mod 7 = 6).

Die Entschlüsselung (Dekodierung) erfolgt nach der Formel

Beispiel.

Verschlüsseln wir das Wort „ mit der Caesar-Methode mit dem Schlüssel k = 7 Chiffre».

Wir verwenden das russische Alphabet ohne den Buchstaben ё, wobei der Buchstabe A der Zahl 0 entspricht und daher der Buchstabe Z der Zahl 31 entspricht. Das heißt n=32.

Weisen wir jedem Buchstaben im Originalwort eine Zahl zu:

24

X 1

8

X 2

20

X 3

16

X 4

Dann y 1 = (x 1 + k) mod 32 = (24 +7) mod 32 = 31 mod 32 = 31 I

y 2 = (x 2 + k) mod 32 = (8 +7) mod 32 = 15 mod 32 = 15 S

y 3 = (x 3 + k) mod 32 = (20 +7) mod 32 = 27 mod 32 = 27 s

y 4 = (x 4 + k) mod 32 = (16 +7) mod 32 = 23 mod 32 = 23 Std

So haben wir das Wort „ yapych»

Entschlüsselung.

Zur Entschlüsselung ist für jedes Zeichen des Wortes „ yapych» Passen Sie die Nummer an:

31

= Jahr 1

15

= Jahr 2

27

= Jahr 3

23

= Jahr 4

Dann x 1 = (y 1 + (32 – k)) mod 32 = (31 +(32 – 7)) mod 32 = 56 mod 32 = 24 w

x 2 = (y 2 + (32 – k)) mod 32 = (15 +25) mod 32 = 40 mod 32 = 8 und

x 3 = (y 3 + (32 – k)) mod 32 = (27 +25) mod 32 = 52 mod 32 = 20 f

x 4 = (y 4 + (32 – k)) mod 32 = (23 +25) mod 32 = 48 mod 32 = 16 S

Wir haben das Wort „Chiffre“ erhalten, daher wurde die Verschlüsselung korrekt durchgeführt.

Permutations-Chiffre mit Schlüssel– ist eine der vielen Arten von Permutations-Chiffren (Symbole der ursprünglichen Nachricht werden nach bestimmten Gesetzen neu angeordnet).

Für eine Permutation mit einem Schlüssel wird ein Schlüssel gewählt – ein beliebiges Wort. Die Schlüsselsymbole sind in der Reihenfolge nummeriert, in der sie im Alphabet erscheinen. Es wird eine Tabelle erstellt, in der die Anzahl der Spalten der Anzahl der Buchstaben im Schlüssel entspricht. In dieser Tabelle werden der Quelltext sowie Leer- und Satzzeichen erfasst. Wenn der letzte Begriff nicht vollständig ausgefüllt ist, werden eventuelle Zeichen („Leerzeichen“) an das Ende der Zeile geschrieben. Anschließend wird der Text spaltenweise umgeschrieben, wobei deren Nummerierung entsprechend dem Schlüssel berücksichtigt wird.

Beispiel.

Wählen wir das Wort „ Information" Пронумеруем ключ (первая, из имеющихся в ключе, в алфавите буква А, следовательно ей присваивается номер 1; следующая по алфавиту буква И, следовательно первая буква И будет иметь номер 2, а вторая – 3; далее идет буква М, ей присваиваем номер 4 usw.):

Verschlüsseln wir das Sprichwort: Sie werden von den Klugen lernen und von den Dummen verlernen.

Schreiben wir es in die Tabelle unter dem Schlüssel. Die verbleibenden Zellen bis zum Ende der Zeile werden mit „Leerzeichen“ gefüllt.

Wir schreiben die Spalten unter Berücksichtigung ihrer Anzahl neu:

Ouchdon osoyaoshzhnshlugtao yauch abmigzv utragspie, gz

Zur Entschlüsselung wird der Chiffretext unter Berücksichtigung ihrer Anzahl spaltenweise in eine Tabelle geschrieben.

Die Reihenfolge der Arbeit.

Notieren Sie den resultierenden geschlossenen Text (Spalte S 1) in Ihrem Notizbuch.

Fragen.

Welche Art von Text wird als offener Text bezeichnet?

Welcher Text heißt geschlossen?

Was ist ein Schlüssel?

Wie erfolgt der Verschlüsselungsprozess bei der Caesar-Methode?

Was ist „Permutationsverschlüsselung“?

Wie funktioniert die REST-Funktion?

Was macht die SVERWEIS-Funktion?

Anwendungen:

Caesars Methode

(Aufgaben mit Antworten für den Lehrer)

Schlüssel -> 8

Linie:

Verkleidung ist List und Geschicklichkeit

Verschlüsselter Text:

Schlüssel -> 6

Linie:

Wer viel wissen will, braucht wenig Schlaf

Verschlüsselter Text:

Schlüssel -> 4

Linie:

Rechtzeitiges Warnen ist die Sache von Freunden

Verschlüsselter Text:

Schlüssel -> 6

Linie:

Wenn die Leute kommen, wird der See überlaufen

Verschlüsselter Text:

Schlüssel -> 7

Linie:

Mit einem Pferd kann man nicht das ganze Feld umrunden

Verschlüsselter Text:

Schlüssel -> 9

Linie:

Wo Worte selten sind, haben sie Gewicht

Verschlüsselter Text:

Schlüssel -> 10

Linie:

Die Zunge ist klein, kontrolliert aber den ganzen Körper

Verschlüsselter Text:

Schlüssel -> 7

Linie:

Je mehr Wissenschaft, desto schlauer die Hände

Verschlüsselter Text:

Schlüssel -> 9

Linie:

Es reicht nicht aus, ein Diplom zu haben, man muss die Materie verstehen

Verschlüsselter Text:

Schlüssel -> 4

Linie:

Weisheit ist die geringste Belastung auf der Reise

Verschlüsselter Text:

Schlüssel -> 10

Linie:

Wandertage kommen einem Diebstahl gleich

Verschlüsselter Text:

Schlüssel -> 5

Linie:

Die Augen nützen wenig, wenn der Geist blind ist

Verschlüsselter Text:

Schlüssel -> 6

Linie:

Wer Arbeit als Belastung empfindet, weiß es nicht

Verschlüsselter Text:

Schlüssel -> 7

Linie:

Eine gute Erziehung ist das beste Erbe

Verschlüsselter Text:

Schlüssel -> 8

Linie:

Schwinge deine Sense – es wird süßer Frieden sein

Verschlüsselter Text:

Schlüssel -> 9

Linie:

Wer viel anfängt, bringt wenig zu Ende

Verschlüsselter Text:

Aufgabenkarten

fischtrshtskti - e'ts er'shtsschad r schkhtshtskti

rshf yfelsh tufyf nuzhshv, shftshch uzhkf tjsf chkhzhshv

ufyichufyimtsa zhtjfyrg - ippt ifchline

Entschlüsseln Sie mit Schlüssel 6 die mit der Caesar-Methode verschlüsselten Informationen:

ifnvtlshche uzhtsfk - fnltsf hlclsvlsh

hlfpu skhfmu yshm tskhtm fm hibmlmyag

mno yfchly shonus, yykh chtss lo skhozy

tskkh ysef, ok mypts bphshts mkhkopp

Entschlüsseln Sie mit Schlüssel 7 die mit der Caesar-Methode verschlüsselten Informationen:

yumu ichtgyam fzsp, schmu ufmm chasp

Entschlüsseln Sie mit Schlüssel 9 die mit der Caesar-Methode verschlüsselten Informationen:

hyfch nshfchh shoye, tsynch nofch schyrhoye

Entschlüsseln Sie mit Schlüssel 4 die mit der Caesar-Methode verschlüsselten Informationen:

rchieftkhtsa - sdmrysadg tsgkypdg std w uchtsm

Entschlüsseln Sie mit Schlüssel 10 die mit der Caesar-Methode verschlüsselten Informationen:

shshshnekhzhchep ocht mshashmyme yshocht

Entschlüsseln Sie mit Schlüssel 5 die mit der Caesar-Methode verschlüsselten Informationen:

uch irem churpsh seru, ktsrn shs tsrkf

Entschlüsseln Sie mit Schlüssel 6 die mit der Caesar-Methode verschlüsselten Informationen:

rftsch tszhzfshzh und sheifchshv, shftshch st Ilkftzh

Entschlüsseln Sie mit Schlüssel 7 die mit der Caesar-Methode verschlüsselten Informationen:

ykhchhyamm ykhshtspschzfpm - tyyuyamm fzshtmlshschykh

Entschlüsseln Sie mit Schlüssel 8 die mit der Caesar-Methode verschlüsselten Informationen:

chtsfieinad ttschtss - yimn schuimtt chttss

Entschlüsseln Sie mit Schlüssel 9 die mit der Caesar-Methode verschlüsselten Informationen:

uych khtschmch cyascyoy, ychy hyfch uchtsayoy

Variante 1.

Übung 1.

Caesars Chiffre. Diese Chiffre implementiert die folgende Texttransformation: jeden Buchstaben

Der Quelltext wird durch den nächsten Buchstaben im Alphabet ersetzt, der berücksichtigt wird

im Kreis geschrieben. Verschlüsseln Sie mit dieser Chiffre die Wörter: Der Vogel ist rot mit Federn,

und der Mensch ist Wissen.

Aufgabe 2.

Entschlüsseln Sie mithilfe der Caesar-Chiffre die folgenden Sätze: IOBOYO – RPMPGYOB FNYA.

Aufgabe 3.

Verwenden Sie das Wort SOMMER als Schlüsselwort und kodieren Sie die Wörter:

Informatik, Schule.

Aufgabe 4.

Die Wörter MSTSYUEOYOSCH, YUCHOYCHYO wurden mithilfe der Vigenère-Chiffre mit dem Schlüsselwort SOMMER erhalten. Stellen Sie die ursprünglichen Wörter wieder her.

Aufgabe 5.

Dvtcnt ntcyj, f dhjpm crexyj.

Aufgabe 6.

Besser ein kluger Feind als ein dummer Freund.

Aufgabe 7.

ROPEFTL, AKSREN Aufgabe 8.

Kodieren Sie die Wörter: Stupa, Stadt, Park.

Aufgabe 9.

B C D D F Z K L M N Sh Sh Ch C X F T S R P Bei der Kodierung von Wörtern wurden die Konsonanten gegenseitig ersetzt und die übrigen Buchstaben und Symbole blieben unverändert an ihrem Platz.

Kodieren Sie die Sätze:

A) Hinweise und Vorwürfe sind Familienlaster.

B) Wo Liebe und Rat sind, gibt es keine Trauer.

Praktische Arbeit Nr. 1. Datenverschlüsselung.

Option 2.

Übung 1.

Caesars Chiffre. Diese Chiffre implementiert die folgende Texttransformation: Jeder Buchstabe des Originaltextes wird durch den nächsten Buchstaben im Alphabet ersetzt, der als kreisförmig geschrieben gilt. Verschlüsseln Sie mit dieser Chiffre die Worte: Die Welt wird von der Sonne erleuchtet, und der Mensch wird von Wissen erleuchtet.

Aufgabe 2.

Entschlüsseln Sie mithilfe der Caesar-Chiffre die folgenden Sätze: IOBOYO USFEPN EPVGBYUTA.

Aufgabe 3.

Vigenère-Chiffre. Bei dieser Chiffre handelt es sich um eine Caesar-Chiffre mit variablem Verschiebungswert.

Der Verschiebungsbetrag wird mithilfe eines Schlüsselworts angegeben. Das Schlüsselwort BEDA bedeutet beispielsweise die folgende Reihenfolge von Buchstabenverschiebungen im Quelltext: 26512561 usw.

Verwenden Sie das Wort VASE als Schlüsselwort und kodieren Sie die Wörter:

Informatik, Schule.

Aufgabe 4.

Die Wörter LOEPUNICHLA, TSUSMLUI werden mithilfe der Vigenère-Chiffre mit dem Schlüsselwort VASE erhalten. Stellen Sie die ursprünglichen Wörter wieder her.

Aufgabe 5.

Verwenden Sie als Hinweis: die Anordnung der Buchstaben auf einer Computertastatur, entschlüsseln Sie die Nachricht:

Lj, hjt, hfncndj, vbktt, jufncndf.

Aufgabe 6.

Als Taste verwenden: Die Anordnung der Buchstaben auf der Computertastatur, kodieren Sie die Nachricht:

Wenn Sie keinen Freund haben, suchen Sie ihn, aber wenn Sie ihn finden, kümmern Sie sich um ihn.

Aufgabe 7.

Code „Permutation“. Die Codierung erfolgt durch Neuanordnung der Buchstaben in einem Wort nach derselben allgemeinen Regel.

Stellen Sie die Wörter wieder her und bestimmen Sie die Permutationsregel:

PSINLOETIL, ECHUINBK

Aufgabe 8.Atbash-Code. Einige Fragmente biblische Texte verschlüsselt mit einer Chiffre namens Atbash. Die Verschlüsselungsregel sollte ersetzen i-ter Buchstabe Alphabet mit einem Buchstaben der Zahl n – i + 1, wobei n die Anzahl der Buchstaben im Alphabet ist (was bedeutet, dass der erste Buchstabe durch den letzten, der zweite durch den vorletzten usw. ersetzt wird).

Kodieren Sie die Wörter: Bogen, Perücke, König.

Aufgabe 9.

Kauderwelscher Brief. Die Verschlüsselungsmethode ist wie folgt: Alle Konsonantenbuchstaben des russischen Alphabets werden in zwei Zeilen geschrieben; Eine Hälfte der Buchstaben befindet sich oben, die andere Hälfte unten und in umgekehrter Reihenfolge (ein Buchstabe unter dem anderen).

– – –

Übung 1.

Caesars Chiffre. Diese Chiffre implementiert die folgende Texttransformation: Jeder Buchstabe des Originaltextes wird durch den nächsten Buchstaben im Alphabet ersetzt, der als kreisförmig geschrieben gilt. Verschlüsseln Sie mit dieser Chiffre die Worte: Wissen und Weisheit schmücken einen Menschen.

Aufgabe 2.

Entschlüsseln Sie mithilfe der Caesar-Chiffre die folgenden Sätze: IOBOYO EYOMP OZYGOPE.

Aufgabe 3.

Vigenère-Chiffre. Bei dieser Chiffre handelt es sich um eine Caesar-Chiffre mit variablem Verschiebungswert.

Der Verschiebungsbetrag wird mithilfe eines Schlüsselworts angegeben. Das Schlüsselwort VAZA bedeutet beispielsweise die folgende Reihenfolge von Buchstabenverschiebungen im Quelltext: 31913191 usw.

Verwenden Sie das Wort WINTER als Schlüsselwort und kodieren Sie die Wörter:

Informatik, Schule.

Aufgabe 4.

Die Wörter SH'DSHCHYNI, MYNKKOYU wurden mithilfe der Vigenère-Chiffre mit dem Schlüsselwort WINTER erhalten. Stellen Sie die ursprünglichen Wörter wieder her.

Aufgabe 5.

Verwenden Sie als Hinweis: die Anordnung der Buchstaben auf einer Computertastatur, entschlüsseln Sie die Nachricht:

Pyfrjvs[ vyjuj, f lheptq vfkj.

Aufgabe 6.

Als Taste verwenden: Die Anordnung der Buchstaben auf der Computertastatur, kodieren Sie die Nachricht:

Stirb selbst, aber hilf deinem Kameraden.

Aufgabe 7.

Code „Permutation“. Die Codierung erfolgt durch Neuanordnung der Buchstaben in einem Wort nach derselben allgemeinen Regel.

Stellen Sie die Wörter wieder her und bestimmen Sie die Permutationsregel:

FNIMROITAAK, NOMOTIR

Aufgabe 8.Atbash-Code. Einige Fragmente biblischer Texte werden mit einer Chiffre namens Atbash verschlüsselt. Die Verschlüsselungsregel war ersetzen i-th Buchstaben des Alphabets mit einem Buchstaben der Zahl n – i + 1, wobei n die Anzahl der Buchstaben im Alphabet ist (was bedeutet, dass der erste Buchstabe durch den letzten, der zweite durch den vorletzten usw. ersetzt wird).

Kodieren Sie die Wörter: Schule, Schreibtisch, Milch.

Aufgabe 9.

Kauderwelscher Brief. Die Verschlüsselungsmethode ist wie folgt: Alle Konsonantenbuchstaben des russischen Alphabets werden in zwei Zeilen geschrieben; Eine Hälfte der Buchstaben befindet sich oben, die andere Hälfte unten und in umgekehrter Reihenfolge (ein Buchstabe unter dem anderen).

– – –

Übung 1.

Caesars Chiffre. Diese Chiffre implementiert die folgende Texttransformation: Jeder Buchstabe des Originaltextes wird durch den nächsten Buchstaben im Alphabet ersetzt, der als kreisförmig geschrieben gilt. Verschlüsseln Sie mit dieser Chiffre die Worte: Seien Sie stolz, nicht darauf, die Spitzen zu kennen, sondern darauf, die Wurzeln zu kennen.

Aufgabe 2.

Entschlüsseln Sie mithilfe der Caesar-Chiffre die folgenden Sätze: JOBOIA ÜBER RMYSHY OYE EBGAU.

Aufgabe 3.

Vigenère-Chiffre. Bei dieser Chiffre handelt es sich um eine Caesar-Chiffre mit variablem Verschiebungswert.

Der Verschiebungsbetrag wird mithilfe eines Schlüsselworts angegeben. Das Schlüsselwort VAZA bedeutet beispielsweise die folgende Reihenfolge von Buchstabenverschiebungen im Quelltext: 31913191 usw.

Verwenden Sie das Wort ROSE als Schlüsselwort und kodieren Sie die Wörter:

Informatik, Schule.

Aufgabe 4.

Die Wörter KHAIKUFSHCH, ЪБШПЭЭСУЦ werden alle mithilfe der Vigenère-Chiffre mit dem Schlüsselwort ROSE erhalten. Stellen Sie die ursprünglichen Wörter wieder her.

Aufgabe 5.

Verwenden Sie als Hinweis: die Anordnung der Buchstaben auf einer Computertastatur, entschlüsseln Sie die Nachricht:

Ytdthysq lheu – jgfcysq dhfu.

Aufgabe 6.

Als Taste verwenden: Die Anordnung der Buchstaben auf der Computertastatur, kodieren Sie die Nachricht:

Nicht in den Dienst, sondern in die Freundschaft.

Aufgabe 7.

Code „Permutation“. Die Codierung erfolgt durch Neuanordnung der Buchstaben in einem Wort nach derselben allgemeinen Regel.

Stellen Sie die Wörter wieder her und bestimmen Sie die Permutationsregel:

IRPETNR, MOKYUPRET

Aufgabe 8.Atbash-Code. Einige Fragmente biblischer Texte werden mit einer Chiffre namens Atbash verschlüsselt. Die Verschlüsselungsregel bestand darin, den i-ten Buchstaben des Alphabets durch einen Buchstaben mit der Zahl n – i + 1 zu ersetzen, wobei n die Anzahl der Buchstaben im Alphabet ist (d. h. der erste Buchstabe wird durch den letzten ersetzt, der zweite durch der vorletzte usw.).

Verschlüsseln Sie die Wörter: Fenster, Museum, Schwelle.

Aufgabe 9.

Kauderwelscher Brief. Die Verschlüsselungsmethode ist wie folgt: Alle Konsonantenbuchstaben des russischen Alphabets werden in zwei Zeilen geschrieben; Eine Hälfte der Buchstaben befindet sich oben, die andere Hälfte unten und in umgekehrter Reihenfolge (ein Buchstabe unter dem anderen).

– – –

Kodieren Sie die Sätze:

A) Es ist besser, Brot mit Wasser zu essen, als mit einer bösen Frau zusammenzuleben.